Se sente sobrecarregado(a) com a segurança online?

É difícil manter seus sistemas importantes seguros quando tantas pessoas precisam ter acesso a eles.

É aí que Além da Confiança entra.

Nosso guia rápido mostrará como usar o BeyondTrust.

Vamos começar e tornar seus sistemas mais seguros!

Procura segurança incomparável e controlo preciso para a sua empresa? Experimente já!

Primeiros passos com a BeyondTrust

Entendendo o básico

Então, o que exatamente é o BeyondTrust?

Imagine como um guarda de segurança muito inteligente para seus sistemas de computador.

Isso ajuda você a controlar quem pode acessar seus dados mais importantes, como servidores ou programas especiais.

Isso é chamado de "Gerenciamento de Acesso Privilegiado", ou PAM, para abreviar.

A BeyondTrust ajuda você a dar às pessoas apenas o suficiente acesso apenas para realizar seus trabalhos, nada mais.

Isso torna todo o seu sistema muito mais seguro.

Configurando sua conta

Pronto para começar?

Primeiro, você precisará entrar no BeyondTrust.

Isso significa criar uma nova conta ou entrar em uma conta que você já possui.

É como criar uma conta em qualquer serviço online.

Você deverá inserir algumas informações básicas, como seu nome e e-mail.

Certifique-se de ter os dados de contato da pessoa principal que ficará responsável, como um administrador.

Acertar nessa parte garante uma navegação tranquila.

Navegando pela interface

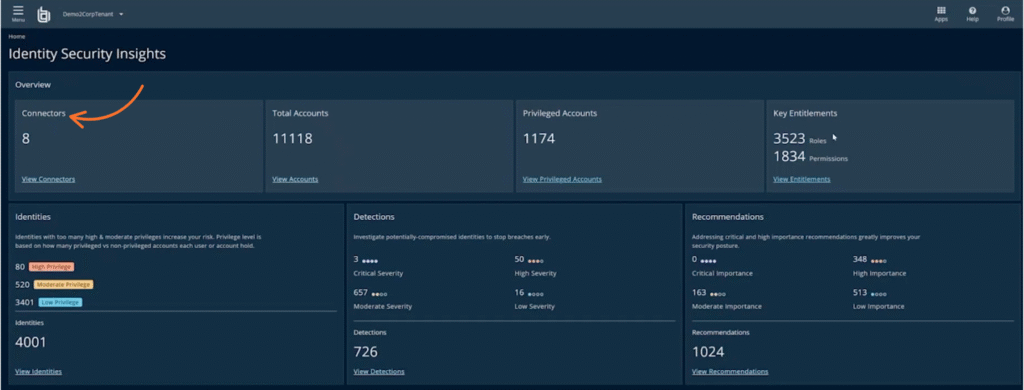

Após fazer login, você verá a tela principal do BeyondTrust.

Este é o seu painel de controle.

Não se preocupe, não é super complicado!

Passe alguns minutos clicando em tudo.

Você rapidamente pegará o jeito de onde tudo está e como encontrar o que precisa.

Ele foi projetado para ser fácil de usar.

Gerenciamento de usuários e permissões

Adicionando usuários ao BeyondTrust

Agora que você já está dentro, vamos adicionar as pessoas que usarão seus sistemas.

Imagine que você está criando uma lista de convidados para sua casa, só que para seus computadores.

O BeyondTrust facilita a adição de novos usuários, um por um.

Você deverá inserir os nomes deles e alguns outros detalhes.

Pode haver diferentes tipos de usuários, como alguém que consegue gerenciar tudo ou alguém que precisa apenas visualizar relatórios.

Atribuição de funções e permissões

Após adicionar um usuário, você precisa informar ao BeyondTrust quais são as permissões que ele tem para realizar.

É aqui que entram os "papéis" e as "permissões".

Um "papel" é como um título de trabalho que vem com um conjunto de regras.

Por exemplo, uma função de "gerente de servidor" pode permitir que alguém acesse todos os seus servidores.

Basta escolher a função adequada para cada usuário.

Essa é uma maneira inteligente de manter as coisas seguras.

Criando grupos para facilitar o gerenciamento.

Imaginar you have a whole team of people who all need the exact same access to certain systems.

Em vez de configurar cada pessoa individualmente, você pode colocá-las em um grupo.

“É como colocar todos os membros da ‘equipe de vendas’ em um único grupo.”

Em seguida, basta conceder as permissões corretas a todo o grupo.

Isso economiza muito tempo e mantém tudo organizado!

Protegendo seus ativos

Definindo “Ativos” em BeyondTrust

O que são “ativos” na BeyondTrust?

Pense neles como todas as coisas valiosas que você precisa proteger.

Esses ativos não são apenas dinheiro ou joias. No mundo da informática, ativos são seus sistemas importantes, como:

- Servidores: São computadores de grande porte que armazenam informações e executam programas para toda a sua empresa.

- Bancos de dados: São como enormes arquivos digitais onde todos os seus dados importantes ficam armazenados.

- Rede dispositivos: São dispositivos como roteadores e switches que ajudam seus computadores a se comunicarem entre si.

- Programas especiais: Qualquer software que armazene informações importantes ou permita realizar tarefas críticas.

Cadastrar todos os seus bens no BeyondTrust é o primeiro passo para garantir a segurança deles.

É como fazer um inventário de tudo que tem valor em casa.

Adicionando ativos ao BeyondTrust

Agora que você já sabe quais são seus ativos, vamos adicioná-los ao BeyondTrust.

É um processo simples.

Você irá para uma seção onde poderá listar cada um deles.

Você também pode adicionar notas explicando por que isso é importante.

Concessão de acesso a ativos

Depois que seus bens forem listados, você precisa informar a BeyondTrust. Quem podem usá-los e como.

É aqui que você conecta seus usuários ou grupos aos recursos específicos com os quais eles precisam trabalhar.

Por exemplo, você pode dizer: "O grupo de suporte de TI pode acessar o servidor web principal das 9h às 17h."

O BeyondTrust permite que você seja muito preciso.

E se alguém não precisar mais ter acesso a um ativo, você pode removê-lo facilmente.

Isso mantém seus sistemas protegidos e acessíveis apenas às pessoas certas, no momento certo.

Monitoramento e Relatórios

Rastreamento da atividade do usuário

Depois de configurar quem pode acessar o quê, você precisará ficar de olho na situação.

Porque é extremamente importante para a segurança e para demonstrar que você está seguindo as regras.

O BeyondTrust ajuda você a ver exatamente o que os usuários estão fazendo.

É como ter uma câmera de segurança que grava cada login, cada arquivo aberto e cada ação realizada.

Dessa forma, se algo parecer estranho, você saberá imediatamente.

Geração de relatórios

A BeyondTrust também pode criar resumos úteis de toda essa atividade.

Esses são chamados de "relatórios". Você pode pedir para que ele mostre coisas como:

- Quem acessou a maior parte do site hoje?

- Houve alguma tentativa de login malsucedida?

- Quais sistemas foram acessados por determinada pessoa?

Esses relatórios são como impressões fáceis de ler que lhe dão uma visão clara do que está acontecendo.

São ótimos para verificar se tudo está seguro e para mostrar aos auditores que você está monitorando bem seus sistemas.

Você pode criar relatórios simples rapidamente, obtendo as informações necessárias em um relance.

Configurando alertas

Imagine que seu segurança pudesse imediatamente Tocar no seu ombro se algo incomum acontecesse.

É isso que os alertas fazem no BeyondTrust!

Receber essas notificações rapidamente significa que você pode agir com rapidez caso haja algum problema.

É como ter um sistema de alerta precoce que te mantém um passo à frente de possíveis problemas.

Conclusão

Já explicamos como usar o BeyondTrust.

Analisamos a possibilidade de configurá-lo.

Aprendemos sobre como adicionar usuários e conceder-lhes as permissões adequadas.

Também conversamos sobre como proteger seus importantes ativos de informática.

E vimos como monitorar o que está acontecendo e obter relatórios.

A BeyondTrust ajuda a tornar seu mundo online mais seguro.

Isso permite que você controle quem vê suas informações privadas.

Isso impede que coisas ruins aconteçam.

Isso também facilita o seu trabalho, mantendo tudo organizado.

Proteger o acesso especial é realmente importante agora.

A BeyondTrust oferece uma ferramenta poderosa para isso.

Alternativas ao BeyondTrust

Eis como Além da Confiança Compara-se com algumas alternativas, destacando seus principais diferenciais:

- Obter tela: Oferece acesso rápido via navegador para suporte remoto fácil, muito intuitivo.

- TeamViewer: Conhecido pela ampla compatibilidade entre plataformas e pela robusta conectividade remota em todos os aspectos.

- AnyDesk: Oferece conexões incrivelmente rápidas e um aplicativo muito leve para acesso rápido.

- Splashtop: Oferece streaming de alta qualidade e uma interface simples e intuitiva para trabalho remoto.

- PC remoto: Funcionalidades sempre ativas acesso remoto e oferece suporte robusto para múltiplos monitores, facilitando o uso.

- Conexão VNC: Conexões diretas e simples para compartilhamento de tela, priorizando a facilidade de uso e a compatibilidade.

- Acesse o Resolve: Combina suporte remoto com emissão de tickets de TI e gestão de ativos para controle unificado.

- ISL Online: Oferece opções flexíveis de auto-hospedagem e segurança robusta para implantações em nuvem privada.

- RealVNC Connect: Fornece conexões diretas ponto a ponto com criptografia robusta para acesso remoto seguro.

- Entrar no LogMeIn: Conhecido por oferecer acesso remoto confiável e compartilhamento de arquivos descomplicado, ótimo para necessidades básicas.

Perguntas frequentes

O que é gerenciamento de acesso privilegiado (PAM)?

O PAM ajuda você a controlar quem tem acesso especial aos seus sistemas e dados de computador mais importantes. Ele garante que apenas as pessoas certas possam usar credenciais poderosas, como senhas de administrador, para manter tudo seguro.

Como a BeyondTrust protege o acesso remoto?

O BeyondTrust protege conexões de área de trabalho remota. Ele garante que, quando alguém se conecta a um computador ou servidor remotamente, seu acesso seja controlado e monitorado, mesmo em sessões RDP.

O BeyondTrust consegue gerenciar senhas compartilhadas?

Sim, o BeyondTrust pode armazenar e gerenciar senhas compartilhadas com segurança. Ele ajuda as equipes a acessar contas sem precisar conhecer as credenciais reais, tornando o processo muito mais seguro e reduzindo os riscos.

É difícil configurar o BeyondTrust para uma equipe pequena?

Não, o BeyondTrust tem uma configuração simples. Mesmo para uma equipe pequena, você pode colocá-lo em funcionamento rapidamente para gerenciar o acesso aos seus servidores e conexões de área de trabalho remota sem muita dificuldade.

O BeyondTrust grava sessões de área de trabalho remota?

Sim, o BeyondTrust pode gravar sessões de área de trabalho remota. Isso significa que você pode ver exatamente o que aconteceu durante uma sessão, o que é ótimo para verificações de segurança e comprovação de conformidade.