Vous vous sentez dépassé par la sécurité en ligne ?

Il est difficile de protéger vos systèmes importants lorsque tant de personnes ont besoin d'y accéder.

C'est là que Au-delà de la confiance entre.

Notre guide rapide vous montrera comment utiliser BeyondTrust.

Commençons et rendons vos systèmes plus sûrs !

Vous recherchez une sécurité inégalée et un contrôle précis pour votre entreprise ? Essayez dès maintenant !

Premiers pas avec BeyondTrust

Comprendre les bases

Alors, qu'est-ce que BeyondTrust exactement ?

Considérez-le comme un agent de sécurité très intelligent pour vos systèmes informatiques.

Cela vous permet de contrôler qui peut accéder à vos données les plus importantes, comme les serveurs ou les programmes spécifiques.

On appelle cela la « gestion des accès privilégiés », ou PAM en abrégé.

BeyondTrust vous aide à donner aux gens juste ce qu'il faut l'accès pour faire leur travail, et rien de plus.

Cela rend votre système global beaucoup plus sûr.

Création de votre compte

Prêt à commencer ?

Tout d'abord, vous devrez vous inscrire à BeyondTrust.

Cela signifie soit créer un nouveau compte, soit se connecter à un compte que vous possédez déjà.

C'est comme créer un compte pour n'importe quel service en ligne.

Vous devrez saisir quelques informations de base, comme votre nom et votre adresse e-mail.

Assurez-vous d'avoir préparé les informations concernant la personne principale qui sera responsable, comme un administrateur.

Réussir cette étape vous permettra de naviguer sans encombre.

Navigation dans l'interface

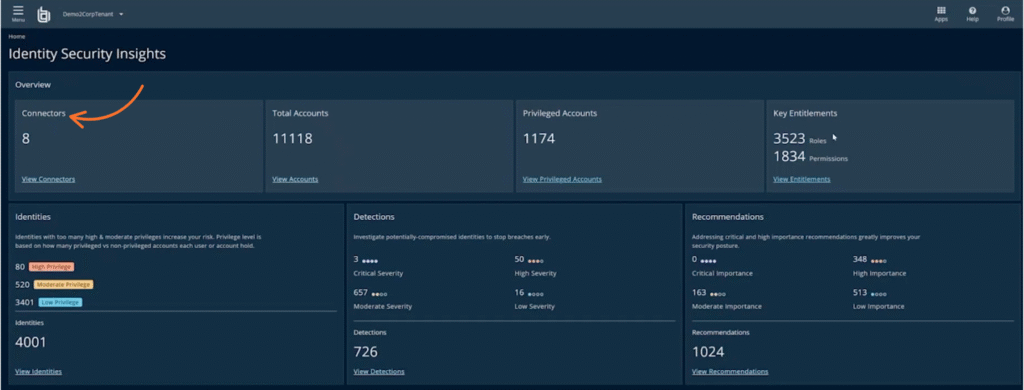

Une fois connecté, vous verrez l'écran principal de BeyondTrust.

Voici votre tableau de bord.

Ne vous inquiétez pas, ce n'est pas super compliqué !

Prenez quelques minutes pour cliquer un peu partout.

Vous vous familiariserez rapidement avec l'emplacement de chaque chose et saurez comment trouver ce dont vous avez besoin.

Il est conçu pour être simple d'utilisation.

Gestion des utilisateurs et des autorisations

Ajouter des utilisateurs à BeyondTrust

Maintenant que vous êtes inscrit, ajoutons les personnes qui utiliseront vos systèmes.

Imaginez que vous établissez une liste d'invités pour votre maison, mais pour vos ordinateurs.

BeyondTrust facilite l'ajout de nouveaux utilisateurs, un par un.

Vous indiquerez leurs noms et quelques autres détails.

Il peut exister différents types d'utilisateurs, comme quelqu'un qui peut tout gérer ou quelqu'un qui a simplement besoin de consulter des rapports.

Attribution des rôles et des autorisations

Une fois un utilisateur ajouté, vous devez indiquer à BeyondTrust ce qu'il est autorisé à faire.

C’est là qu’interviennent les « rôles » et les « permissions ».

Un « rôle » est comme un titre de poste qui s'accompagne d'un ensemble de règles.

Par exemple, un rôle de « gestionnaire de serveur » pourrait permettre à une personne d'accéder à tous vos serveurs.

Il vous suffit de choisir le rôle approprié pour chaque utilisateur.

C'est une façon intelligente de garantir la sécurité.

Créer des groupes pour une gestion plus facile

Imaginer you have a whole team of people who all need the exact same access to certain systems.

Au lieu de placer chaque personne une par une, vous pouvez les mettre dans un groupe.

« C'est comme mettre tous les membres de l'équipe de vente dans un seul groupe. »

Ensuite, il vous suffit d'accorder à l'ensemble du groupe les autorisations nécessaires.

Cela permet de gagner beaucoup de temps et de garder les choses bien rangées !

Sécuriser vos actifs

Définition des « actifs » dans BeyondTrust

Que sont les « actifs » dans BeyondTrust ?

Considérez-les comme toutes les choses précieuses que vous devez protéger.

Il ne s'agit pas simplement d'argent liquide ou de bijoux. Dans le monde informatique, les actifs sont vos systèmes importants, comme :

- Serveurs : Ce sont de gros ordinateurs qui stockent des informations et exécutent des programmes pour l'ensemble de votre entreprise.

- Bases de données : Ce sont comme d'immenses classeurs numériques où sont stockées toutes vos données importantes.

- Réseau appareils: Ce sont des équipements comme les routeurs et les commutateurs qui permettent à vos ordinateurs de communiquer entre eux.

- Programmes spéciaux : Tout logiciel contenant des informations importantes ou permettant d'effectuer des tâches critiques.

Inscrire tous vos actifs sur BeyondTrust est la première étape pour garantir leur sécurité.

C'est comme faire l'inventaire de tout ce qui a de la valeur dans votre maison.

Ajout d'actifs à BeyondTrust

Maintenant que vous connaissez vos actifs, ajoutons-les à BeyondTrust.

C'est un processus simple.

Vous accéderez à une section où vous pourrez les lister.

Vous pouvez également ajouter des notes expliquant pourquoi c'est important.

Octroi de l'accès aux actifs

Une fois vos actifs répertoriés, vous devez en informer BeyondTrust. OMS peuvent les utiliser et comment.

C'est ici que vous connectez vos utilisateurs ou groupes aux ressources spécifiques dont ils ont besoin pour travailler.

Par exemple, vous pouvez dire : « Le groupe de support informatique peut accéder au serveur Web principal de 9 h à 17 h. »

BeyondTrust vous permet d'être très précis.

Et si une personne n'a plus besoin d'accéder à une ressource, vous pouvez facilement la supprimer.

Cela permet de sécuriser vos systèmes et de les rendre accessibles uniquement aux bonnes personnes au bon moment.

Suivi et rapports

Suivi de l'activité des utilisateurs

Après avoir défini qui peut accéder à quoi, vous voudrez surveiller la situation.

Parce que c'est super important pour la sécurité et pour montrer que vous respectez les règles.

BeyondTrust vous aide à voir exactement ce que font les utilisateurs.

C'est comme avoir une caméra de sécurité qui enregistre chaque connexion, chaque fichier ouvert et chaque action effectuée.

Ainsi, si quelque chose vous paraît anormal, vous le saurez immédiatement.

Générer des rapports

BeyondTrust peut également créer des résumés utiles de toutes ces activités.

Ce sont des « rapports ». Vous pouvez lui demander de vous montrer des choses comme :

- Qui s'est connecté le plus souvent aujourd'hui ?

- Y a-t-il eu des tentatives de connexion infructueuses ?

- Quels systèmes ont été utilisés par une personne en particulier ?

Ces rapports sont comme des documents imprimés faciles à lire qui vous donnent une image claire de ce qui se passe.

Ils sont parfaits pour vérifier que tout est sécurisé et pour montrer aux auditeurs que vous surveillez de près vos systèmes.

Vous pouvez créer rapidement des rapports simples, vous donnant ainsi les informations dont vous avez besoin en un coup d'œil.

Configuration des alertes

Imaginez que votre agent de sécurité puisse immédiatement Vous tapoter l'épaule si quelque chose d'inhabituel se produisait.

Voilà à quoi servent les alertes dans BeyondTrust !

Recevoir rapidement ces notifications signifie que vous pouvez agir vite en cas de problème.

C'est comme avoir un système d'alerte précoce qui vous permet de garder une longueur d'avance sur les problèmes potentiels.

Conclusion

Nous avons expliqué comment utiliser BeyondTrust.

Nous avons examiné la possibilité de le mettre en place.

Nous avons appris à ajouter des utilisateurs et à leur attribuer les autorisations appropriées.

Nous avons également abordé la question de la sécurisation de vos ressources informatiques importantes.

Et nous avons vu comment observer ce qui se passait et obtenir des rapports.

BeyondTrust contribue à rendre votre monde en ligne plus sûr.

Il vous permet de contrôler qui peut voir vos informations privées.

Cela empêche les mauvaises choses de se produire.

Cela facilite également votre travail en gardant les choses bien rangées.

Protéger les accès spéciaux est vraiment important en ce moment.

BeyondTrust vous offre un outil puissant pour cela.

Alternatives à BeyondTrust

Voici comment Au-delà de la confiance se compare à certaines alternatives, en mettant l'accent sur leurs caractéristiques exceptionnelles :

- Getscreen: Offre un accès rapide via navigateur pour une assistance à distance facile, très convivial.

- TeamViewer: Reconnu pour sa large compatibilité multiplateforme et sa connectivité à distance robuste et complète.

- AnyDesk: Offre des connexions incroyablement rapides et une application très légère pour un accès rapide.

- Splashtop: Il excelle grâce à un streaming de haute qualité et à une interface simple et conviviale pour le travail à distance.

- RemotePC : Fonctionnalités toujours activées accès à distance et une prise en charge performante de plusieurs écrans pour une utilisation simplifiée.

- Connexion VNC: Connexions directes et simples pour le partage d'écran, privilégiant la facilité d'utilisation et la compatibilité.

- GoTo Resolve : Combine l'assistance à distance avec Billetterie informatique et la gestion des actifs pour un contrôle unifié.

- ISL en ligne : Offre des options d'auto-hébergement flexibles et une sécurité renforcée pour les déploiements de cloud privé.

- RealVNC Connect : Fournit des connexions directes de pair à pair avec un chiffrement robuste pour un accès distant sécurisé.

- Se connecter : Réputé pour son accès à distance fiable et son partage de fichiers simple, idéal pour les besoins de base.

Foire aux questions

Qu’est-ce que la gestion des accès privilégiés (PAM) ?

La gestion des accès protégés (PAM) vous aide à contrôler qui a accès à vos systèmes informatiques et données les plus sensibles. Elle garantit que seules les personnes autorisées peuvent utiliser des identifiants sensibles, comme les mots de passe d'administrateur, pour une sécurité optimale.

Comment BeyondTrust protège-t-il l'accès à distance ?

BeyondTrust sécurise les connexions de bureau à distance. Il garantit que lorsqu'une personne se connecte à un bureau ou à un serveur à distance, son accès est contrôlé et surveillé, même pour les sessions RDP.

BeyondTrust peut-il gérer les mots de passe partagés ?

Oui, BeyondTrust permet de stocker et de gérer les mots de passe partagés en toute sécurité. Il aide les équipes à accéder aux comptes sans connaître les identifiants réels, ce qui renforce considérablement la sécurité et réduit les risques.

Est-ce que BeyondTrust est difficile à mettre en place pour une petite équipe ?

Non, BeyondTrust est facile à configurer. Même une petite équipe peut rapidement le mettre en place pour gérer l'accès à ses serveurs et les connexions de bureau à distance sans difficulté.

BeyondTrust enregistre-t-il les sessions de bureau à distance ?

Oui, BeyondTrust peut enregistrer les sessions de bureau à distance. Vous pouvez ainsi voir précisément ce qui s'est passé pendant une session, ce qui est très utile pour les contrôles de sécurité et la démonstration de conformité.