¿Se siente abrumado por la seguridad en línea?

Es difícil mantener seguros sus sistemas importantes cuando tantas personas necesitan acceder a ellos.

Ahí es donde Más allá de la confianza Entra.

Nuestra guía rápida le mostrará cómo utilizar BeyondTrust.

¡Comencemos y hagamos que sus sistemas sean más seguros!

¿Buscas seguridad inigualable y control preciso para tu empresa? ¡Pruébalo ahora!

Introducción a BeyondTrust

Entendiendo los conceptos básicos

Entonces, ¿qué es exactamente BeyondTrust?

Piense en ello como un guardia de seguridad muy inteligente para sus sistemas informáticos.

Le ayuda a controlar quién puede acceder a su información más importante, como servidores o programas especiales.

Esto se llama "Gestión de acceso privilegiado", o PAM para abreviar.

BeyondTrust le ayuda a brindar a las personas Sólo lo suficiente acceso para hacer su trabajo, y nada más.

Esto hace que todo el sistema sea mucho más seguro.

Configuración de su cuenta

¿Listo para empezar?

Primero, necesitarás ingresar a BeyondTrust.

Esto significa registrarse para obtener una nueva cuenta o iniciar sesión en una que ya tiene.

Es como crear una cuenta para cualquier servicio en línea.

Deberás ingresar información básica, como tu nombre y correo electrónico.

Asegúrese de tener listos los detalles de la persona principal que estará a cargo, como un administrador.

Si haces bien esta parte, tendrás una navegación tranquila.

Navegando por la interfaz

Una vez que haya iniciado sesión, verá la pantalla principal de BeyondTrust.

Este es tu tablero de instrumentos.

No te preocupes, ¡no es súper complicado!

Dedica unos minutos a hacer clic.

Rápidamente tendrás una idea de dónde está cada cosa y cómo encontrar lo que necesitas.

Está diseñado para ser fácil de usar.

Administrar usuarios y permisos

Agregar usuarios a BeyondTrust

Ahora que estás dentro, agreguemos las personas que utilizarán tus sistemas.

Piense en ello como si estuviera haciendo una lista de invitados para su casa, pero para sus computadoras.

BeyondTrust facilita agregar nuevos usuarios, uno por uno.

Pondrás sus nombres y algunos otros detalles.

Puede haber diferentes tipos de usuarios, como alguien que puede administrar todo o alguien que solo necesita ver informes.

Asignación de roles y permisos

Después de agregar un usuario, debe indicarle a BeyondTrust qué puede hacer.

Aquí es donde entran en juego los "roles" y los "permisos".

Un "rol" es como un título de trabajo que viene con un conjunto de reglas.

Por ejemplo, un rol de "administrador de servidor" podría permitir que alguien acceda a todos sus servidores.

Simplemente elige el rol adecuado para cada usuario.

Esta es una forma inteligente de mantener las cosas seguras.

Creación de grupos para una gestión más sencilla

Imaginar you have a whole team of people who all need the exact same access to certain systems.

En lugar de configurar a cada persona una por una, puedes colocarlas en un "grupo".

"Es como poner a todos los miembros del "equipo de ventas" en un grupo.

Luego, simplemente le das a todo ese grupo los permisos adecuados.

¡Esto ahorra mucho tiempo y mantiene las cosas ordenadas!

Asegurando sus activos

Definición de "Activos" en BeyondTrust

¿Qué son los “activos” en BeyondTrust?

Piense en ellos como todas las cosas valiosas que necesita proteger.

No se trata solo de dinero en efectivo o joyas. En el mundo informático, los activos son sus sistemas importantes, como:

- Servidores: Son computadoras grandes que almacenan información y ejecutan programas para toda su empresa.

- Bases de datos: Son como enormes archivadores digitales donde se guardan todos tus datos importantes.

- Red dispositivos: Se trata de cosas como enrutadores y conmutadores que ayudan a que sus computadoras se comuniquen entre sí.

- Programas especiales: Cualquier software que contenga información importante o le permita realizar tareas críticas.

Incluir todos sus activos en BeyondTrust es el primer paso para garantizar su seguridad.

Es como hacer un inventario de todo lo valioso que hay en tu casa.

Agregar activos a BeyondTrust

Ahora que sabe cuáles son sus activos, agreguémoslos a BeyondTrust.

Es un proceso sencillo.

Irás a una sección donde podrás enumerar cada uno.

También puedes agregar notas sobre por qué es importante.

Conceder acceso a los activos

Una vez que sus activos estén listados, debe informar a BeyondTrust OMS Puede usarlos y cómo.

Aquí es donde conecta a sus usuarios o grupos con los activos específicos con los que necesitan trabajar.

Por ejemplo, puede decir: "El grupo de soporte de TI puede acceder al servidor web principal desde las 9 a. m. hasta las 5 p. m.".

BeyondTrust le permite ser muy preciso.

Y si alguien ya no necesita acceder a un activo, puede eliminarlo fácilmente.

Esto mantiene sus sistemas bloqueados y accesibles solo para las personas adecuadas en el momento adecuado.

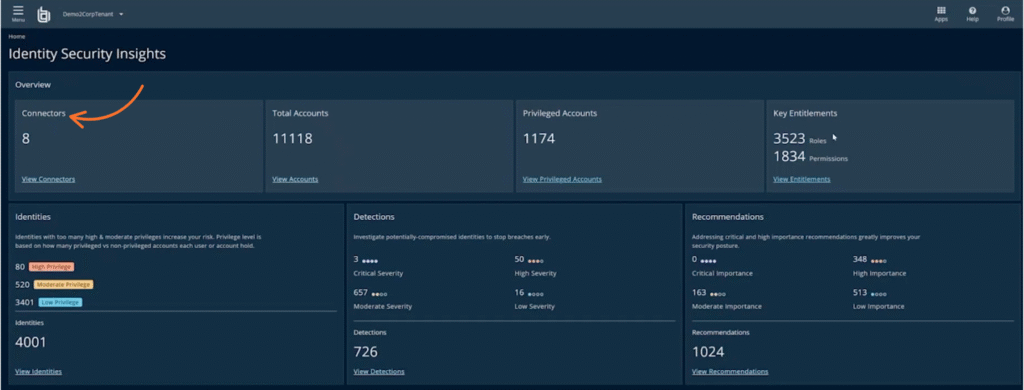

Monitoreo y reporte

Seguimiento de la actividad del usuario

Después de configurar quién puede acceder a qué, querrás estar atento a todo.

Porque es súper importante para la seguridad y para demostrar que estás siguiendo las reglas.

BeyondTrust le ayuda a ver exactamente lo que están haciendo los usuarios.

Es como tener una cámara de seguridad que registra cada inicio de sesión, cada archivo abierto y cada acción realizada.

De esta manera, si algo parece extraño, lo sabrás de inmediato.

Generación de informes

BeyondTrust también puede crear resúmenes útiles de toda esta actividad.

Estos se llaman "informes". Puedes pedirle que te muestre cosas como:

- ¿Quién inició más sesión hoy?

- ¿Hubo algún intento fallido de inicio de sesión?

- ¿A qué sistemas accedió una determinada persona?

Estos informes son como impresiones fáciles de leer que le ofrecen una imagen clara de lo que está sucediendo.

Son ideales para verificar si todo es seguro y para mostrar a los auditores que usted está controlando sus sistemas.

Puede crear informes sencillos rápidamente, lo que le permitirá obtener la información que necesita de un vistazo.

Configuración de alertas

Imagínese que su guardia de seguridad pudiera instantáneamente Te tocaré el hombro si ocurre algo inusual.

¡Eso es lo que hacen las alertas en BeyondTrust!

Recibir estas notificaciones rápidamente significa que puedes actuar rápidamente si hay un problema.

Es como tener un sistema de alerta temprana que te mantiene un paso adelante de posibles problemas.

Conclusión

Hemos explicado cómo utilizar BeyondTrust.

Pensamos en configurarlo.

Aprendimos cómo agregar usuarios y otorgarles los permisos adecuados.

También hablamos sobre cómo proteger sus activos informáticos importantes.

Y vimos cómo observar lo que está sucediendo y obtener informes.

BeyondTrust ayuda a que su mundo en línea sea más seguro.

Te permite controlar quién ve tu información privada.

Esto evita que sucedan cosas malas.

También hace que tu trabajo sea más fácil al mantener las cosas ordenadas.

Proteger el acceso especial es realmente importante ahora.

BeyondTrust le ofrece una potente herramienta para ello.

Alternativas a BeyondTrust

Aquí te explicamos cómo Más allá de la confianza Se compara con algunas alternativas, centrándose en sus características destacadas:

- Obtener pantalla: Ofrece acceso rápido basado en navegador para soporte remoto sencillo, muy fácil de usar.

- TeamViewer: Conocido por su amplia compatibilidad multiplataforma y su sólida conectividad remota integral.

- Cualquier escritorio: Proporciona conexiones increíblemente rápidas y una aplicación muy liviana para un acceso rápido.

- Salpicadero: Se destaca por su transmisión de alta calidad y una interfaz sencilla y fácil de usar para el trabajo remoto.

- PC remoto: Funciones siempre activas acceso remoto y un potente soporte para múltiples monitores para un uso fácil.

- Conexión VNC: Conexiones directas simples para compartir pantalla, priorizando la facilidad de uso y la compatibilidad.

- Ir a resolver: Combina el soporte remoto con Ticketing de TI y gestión de activos para un control unificado.

- ISL en línea: Ofrece opciones de autohospedaje flexibles y sólida seguridad para implementaciones de nube privada.

- Conexión RealVNC: Proporciona conexiones directas peer to peer con cifrado fuerte para acceso remoto seguro.

- Iniciar sesión: Conocido por su acceso remoto confiable y su uso compartido de archivos sencillo, ideal para necesidades básicas.

Preguntas frecuentes

¿Qué es la gestión de acceso privilegiado (PAM)?

PAM le ayuda a controlar quién tiene acceso especial a sus sistemas y datos informáticos más importantes. Garantiza que solo las personas adecuadas puedan usar credenciales seguras, como contraseñas de administrador, para mantener todo seguro.

¿Cómo protege BeyondTrust el acceso remoto?

BeyondTrust protege las conexiones de escritorios remotos. Garantiza que, cuando alguien se conecta a un escritorio o servidor a distancia, su acceso esté controlado y supervisado, incluso en sesiones RDP.

¿Puede BeyondTrust administrar contraseñas compartidas?

Sí, BeyondTrust puede almacenar y gestionar contraseñas compartidas de forma segura. Permite a los equipos acceder a las cuentas sin conocer las credenciales reales, lo que aumenta considerablemente la seguridad y reduce los riesgos.

¿Es difícil configurar BeyondTrust para un equipo pequeño?

No, BeyondTrust tiene una configuración sencilla. Incluso para un equipo pequeño, puede ponerlo en funcionamiento rápidamente para gestionar el acceso a sus servidores y conexiones de escritorio remoto sin mayores complicaciones.

¿BeyondTrust graba sesiones de escritorio remoto?

Sí, BeyondTrust puede grabar sesiones de escritorio remoto. Esto significa que puede ver exactamente lo que sucedió durante una sesión de escritorio, lo cual es excelente para realizar comprobaciones de seguridad y comprobar el cumplimiento normativo.