Fühlen Sie sich von Online-Sicherheit überfordert?

Es ist schwierig, die Sicherheit Ihrer wichtigen Systeme zu gewährleisten, wenn so viele Menschen Zugriff benötigen.

Dort BeyondTrust kommt herein.

Unsere Kurzanleitung zeigt Ihnen, wie Sie BeyondTrust nutzen.

Legen wir los und machen wir Ihre Systeme sicherer!

Sie suchen nach unübertroffener Sicherheit und präziser Kontrolle für Ihr Unternehmen? Jetzt testen!

Erste Schritte mit BeyondTrust

Die Grundlagen verstehen

Was genau ist BeyondTrust?

Betrachten Sie es als einen sehr intelligenten Sicherheitswächter für Ihre Computersysteme.

Es hilft Ihnen zu kontrollieren, wer Zugriff auf Ihre wichtigsten Daten, wie Server oder spezielle Programme, hat.

Dies wird als „Privileged Access Management“ oder kurz PAM bezeichnet.

BeyondTrust hilft Ihnen dabei, Menschen gerade genug Zugang, um ihre Arbeit zu erledigen, und nicht mehr.

Dadurch wird Ihr gesamtes System wesentlich sicherer.

Einrichtung Ihres Kontos

Bereit zum Start?

Als Erstes müssen Sie sich bei BeyondTrust anmelden.

Das bedeutet entweder, dass Sie sich ein neues Konto erstellen oder sich in ein bereits vorhandenes Konto einloggen.

Es ist wie das Erstellen eines Kontos für einen beliebigen Online-Dienst.

Sie geben einige grundlegende Informationen ein, wie Ihren Namen und Ihre E-Mail-Adresse.

Halten Sie alle relevanten Informationen für die Person bereit, die die Hauptverantwortung trägt, beispielsweise einen Administrator.

Wenn Sie diesen Teil richtig machen, steht einem reibungslosen Ablauf nichts mehr im Wege.

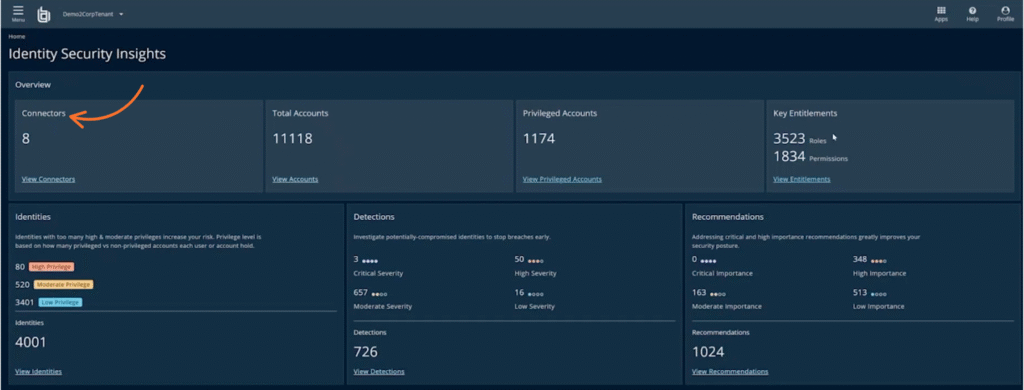

Navigation durch die Benutzeroberfläche

Sobald Sie angemeldet sind, sehen Sie den BeyondTrust-Hauptbildschirm.

Dies ist Ihr Dashboard.

Keine Sorge, es ist nicht super kompliziert!

Nehmen Sie sich ein paar Minuten Zeit und klicken Sie sich durch.

Sie werden schnell ein Gefühl dafür bekommen, wo sich alles befindet und wie Sie das finden, was Sie brauchen.

Es ist so konzipiert, dass es einfach zu bedienen ist.

Benutzer und Berechtigungen verwalten

Hinzufügen von Benutzern zu BeyondTrust

Jetzt, wo Sie dabei sind, fügen wir die Personen hinzu, die Ihre Systeme nutzen werden.

Man kann es sich wie eine Gästeliste fürs Haus vorstellen, nur eben für die Computer.

BeyondTrust macht es einfach, neue Benutzer einzeln hinzuzufügen.

Sie geben deren Namen und einige weitere Details ein.

Es gibt möglicherweise verschiedene Benutzertypen, zum Beispiel jemanden, der alles verwalten kann, oder jemanden, der nur Berichte einsehen muss.

Rollen und Berechtigungen zuweisen

Nachdem Sie einen Benutzer hinzugefügt haben, müssen Sie BeyondTrust mitteilen, was dieser Benutzer tun darf.

Hier kommen „Rollen“ und „Berechtigungen“ ins Spiel.

Eine „Rolle“ ist wie eine Berufsbezeichnung, die mit einer Reihe von Regeln einhergeht.

Beispielsweise könnte eine „Server-Manager“-Rolle jemandem den Zugriff auf alle Ihre Server ermöglichen.

Sie wählen einfach die passende Rolle für jeden Benutzer aus.

Das ist eine kluge Art, Dinge sicher zu halten.

Gruppen erstellen für einfachere Verwaltung

Vorstellen you have a whole team of people who all need the exact same access to certain systems.

Anstatt jede Person einzeln einzurichten, können Sie sie in eine Gruppe einteilen.

„Es ist, als würde man alle Mitglieder des Vertriebsteams in eine Gruppe stecken.“

Dann erteilen Sie der gesamten Gruppe einfach die entsprechenden Berechtigungen.

Das spart viel Zeit und sorgt für Ordnung!

Sicherung Ihres Vermögens

Definition von „Assets“ in BeyondTrust

Was sind „Assets“ in BeyondTrust?

Betrachten Sie sie als all die wertvollen Dinge, die Sie schützen müssen.

Es geht hier nicht nur um Bargeld oder Schmuck. In der Computerwelt sind Vermögenswerte Ihre wichtigen Systeme, wie zum Beispiel:

- Server: Das sind große Computer, die Informationen speichern und Programme für Ihr gesamtes Unternehmen ausführen.

- Datenbanken: Das sind wie riesige digitale Aktenschränke, in denen all Ihre wichtigen Daten gespeichert sind.

- Netzwerk Geräte: Dabei handelt es sich um Geräte wie Router und Switches, die es Ihren Computern ermöglichen, miteinander zu kommunizieren.

- Sonderprogramme: Jegliche Software, die wichtige Informationen enthält oder Ihnen die Ausführung kritischer Aufgaben ermöglicht.

Die Auflistung all Ihrer Vermögenswerte bei BeyondTrust ist der erste Schritt, um deren Sicherheit zu gewährleisten.

Es ist, als würde man eine Bestandsaufnahme aller Wertgegenstände im Haus machen.

Hinzufügen von Vermögenswerten zu BeyondTrust

Nachdem Sie nun wissen, welche Vermögenswerte Sie besitzen, fügen wir sie BeyondTrust hinzu.

Es ist ein unkomplizierter Prozess.

Sie gelangen zu einem Abschnitt, in dem Sie jeden einzelnen Eintrag auflisten können.

Sie könnten auch Anmerkungen hinzufügen, warum es wichtig ist.

Gewährung des Zugangs zu Vermögenswerten

Sobald Ihre Vermögenswerte aufgelistet sind, müssen Sie BeyondTrust darüber informieren. WHO können sie benutzen und Wie.

Hier verbinden Sie Ihre Benutzer oder Gruppen mit den spezifischen Ressourcen, mit denen sie arbeiten müssen.

Zum Beispiel könnte man sagen: „Die IT-Supportgruppe hat von 9:00 bis 17:00 Uhr Zugriff auf den Hauptwebserver.“

BeyondTrust ermöglicht Ihnen höchste Präzision.

Und wenn jemand keinen Zugriff mehr auf ein Asset benötigt, kann man es problemlos entfernen.

Dadurch bleiben Ihre Systeme geschützt und sind nur für die richtigen Personen zur richtigen Zeit zugänglich.

Überwachung und Berichterstattung

Verfolgung der Benutzeraktivität

Nachdem Sie festgelegt haben, wer worauf Zugriff hat, sollten Sie die Dinge im Auge behalten.

Weil es für die Sicherheit und zum Nachweis, dass man sich an die Regeln hält, von größter Wichtigkeit ist.

BeyondTrust hilft Ihnen dabei, genau zu sehen, was die Benutzer tun.

Es ist, als hätte man eine Überwachungskamera, die jeden Login, jede geöffnete Datei und jede durchgeführte Aktion aufzeichnet.

Auf diese Weise bemerken Sie sofort, wenn etwas merkwürdig aussieht.

Berichte erstellen

BeyondTrust kann außerdem hilfreiche Zusammenfassungen all dieser Aktivitäten erstellen.

Diese werden als „Berichte“ bezeichnet. Sie können sich beispielsweise Folgendes anzeigen lassen:

- Wer hat sich heute am häufigsten eingeloggt?

- Gab es fehlgeschlagene Anmeldeversuche?

- Auf welche Systeme hat eine bestimmte Person zugegriffen?

Diese Berichte sind wie leicht lesbare Ausdrucke, die Ihnen ein klares Bild davon vermitteln, was vor sich geht.

Sie eignen sich hervorragend, um zu überprüfen, ob alles sicher ist, und um den Prüfern zu zeigen, dass Sie Ihre Systeme gut im Blick behalten.

Sie können schnell einfache Berichte erstellen, die Ihnen die benötigten Informationen auf einen Blick liefern.

Benachrichtigungen einrichten

Stellen Sie sich vor, Ihr Sicherheitsbeamter könnte sofort Ich tippe dir auf die Schulter, falls etwas Ungewöhnliches passiert.

Genau das bewirken Warnmeldungen in BeyondTrust!

Durch den schnellen Erhalt dieser Benachrichtigungen können Sie im Falle eines Problems schnell reagieren.

Es ist, als hätte man ein Frühwarnsystem, das einen potenziellen Problemen immer einen Schritt voraus hält.

Abschluss

Wir haben bereits erklärt, wie man BeyondTrust verwendet.

Wir haben uns die Einrichtung angesehen.

Wir haben gelernt, wie man Benutzer hinzufügt und ihnen die richtigen Berechtigungen erteilt.

Wir sprachen auch über die Sicherung Ihrer wichtigen Computerressourcen.

Und wir haben gesehen, wie man beobachtet, was passiert, und Berichte darüber erhält.

BeyondTrust trägt dazu bei, Ihre Online-Welt sicherer zu machen.

Es ermöglicht Ihnen zu kontrollieren, wer Ihre privaten Informationen sieht.

Dadurch wird verhindert, dass schlimme Dinge passieren.

Es erleichtert Ihnen außerdem die Arbeit, indem es für Ordnung sorgt.

Der Schutz von Sonderzugängen ist jetzt besonders wichtig.

BeyondTrust bietet Ihnen hierfür ein leistungsstarkes Werkzeug.

Alternativen zu BeyondTrust

So geht's BeyondTrust wird mit einigen Alternativen verglichen, wobei der Fokus auf deren herausragenden Merkmalen liegt:

- Bildschirm abrufen: Bietet schnellen, browserbasierten Zugriff für einfache Fernwartung, sehr benutzerfreundlich.

- TeamViewer: Bekannt für breite plattformübergreifende Kompatibilität und robuste Rundum-Fernkonnektivität.

- AnyDesk: Bietet unglaublich schnelle Verbindungen und eine sehr schlanke Anwendung für schnellen Zugriff.

- Spritzschutz: Ausgezeichnet durch qualitativ hochwertiges Streaming und eine einfache, benutzerfreundliche Oberfläche für die Fernarbeit.

- RemotePC: Funktionen immer aktiv Fernzugriff und starke Unterstützung für mehrere Monitore für einfache Bedienung.

- VNC-Verbindung: Unkomplizierte Direktverbindungen für die Bildschirmfreigabe, wobei Benutzerfreundlichkeit und Kompatibilität im Vordergrund stehen.

- Gehe zu Resolve: Kombiniert Fernwartung mit IT-Ticketing und Anlagenmanagement für eine einheitliche Steuerung.

- ISL Online: Bietet flexible Self-Hosting-Optionen und hohe Sicherheit für private Cloud-Bereitstellungen.

- RealVNC Connect: Bietet direkte Peer-to-Peer-Verbindungen mit starker Verschlüsselung für sicheren Fernzugriff.

- LogMeIn: Bekannt für zuverlässigen Fernzugriff und unkomplizierte Dateifreigabe, ideal für grundlegende Bedürfnisse.

Häufig gestellte Fragen

Was ist Privileged Access Management (PAM)?

PAM hilft Ihnen, den Zugriff auf Ihre wichtigsten Computersysteme und Daten zu kontrollieren. Es stellt sicher, dass nur berechtigte Personen wichtige Zugangsdaten wie Administratorpasswörter verwenden können, um die Sicherheit zu gewährleisten.

Wie schützt BeyondTrust den Fernzugriff?

BeyondTrust sichert Remote-Desktop-Verbindungen. Es gewährleistet, dass der Zugriff auf einen Desktop oder Server von einem entfernten Ort aus kontrolliert und überwacht wird, selbst bei RDP-Sitzungen.

Kann BeyondTrust gemeinsam genutzte Passwörter verwalten?

Ja, BeyondTrust kann gemeinsam genutzte Passwörter sicher speichern und verwalten. Es hilft Teams, auf Konten zuzugreifen, ohne die tatsächlichen Zugangsdaten zu kennen, was die Sicherheit deutlich erhöht und Risiken reduziert.

Ist BeyondTrust für ein kleines Team schwer einzurichten?

Nein, BeyondTrust lässt sich einfach einrichten. Selbst kleine Teams können es schnell und unkompliziert in Betrieb nehmen, um den Zugriff auf ihre Server und Remote-Desktop-Verbindungen zu verwalten.

Zeichnet BeyondTrust Remote-Desktop-Sitzungen auf?

Ja, BeyondTrust kann Remote-Desktop-Sitzungen aufzeichnen. Das bedeutet, dass Sie genau sehen können, was während einer Desktop-Sitzung passiert ist, was sich hervorragend für Sicherheitsüberprüfungen und den Nachweis der Einhaltung von Vorschriften eignet.