هل تشعر بالإرهاق من الأمن الإلكتروني؟

من الصعب الحفاظ على أمان أنظمتك المهمة عندما يحتاج الكثير من الناس إلى الوصول إليها.

هذا هو المكان بيوند تراست يدخل.

سيوضح لك دليلنا السريع كيفية استخدام BeyondTrust.

لنبدأ ونجعل أنظمتك أكثر أمانًا!

هل تبحث عن أمان لا مثيل له وتحكم دقيق لمؤسستك؟ جرب الآن!

البدء باستخدام BeyondTrust

فهم الأساسيات

إذن، ما هو BeyondTrust بالضبط؟

تخيل الأمر وكأنه حارس أمن ذكي للغاية لأنظمة الكمبيوتر الخاصة بك.

يساعدك ذلك في التحكم في من يمكنه الوصول إلى أهم الأشياء لديك، مثل الخوادم أو البرامج الخاصة.

يُطلق على هذا اسم "إدارة الوصول المميز" أو PAM اختصارًا.

تساعدك BeyondTrust على منح الناس يكفي تمامًا الوصول إلى وظائفهم، لا أكثر.

هذا يجعل نظامك بأكمله أكثر أمانًا.

إنشاء حسابك

هل أنت مستعد للبدء؟

أولاً، ستحتاج إلى الدخول إلى BeyondTrust.

وهذا يعني إما التسجيل للحصول على حساب جديد أو تسجيل الدخول إلى حساب لديك بالفعل.

يشبه الأمر إنشاء حساب لأي خدمة عبر الإنترنت.

ستقوم بإدخال بعض المعلومات الأساسية، مثل اسمك وبريدك الإلكتروني.

تأكد من تجهيز التفاصيل للشخص الرئيسي المسؤول، مثل المدير الإداري.

إن إتقان هذا الجزء يضمن لك رحلة سلسة.

التنقل في واجهة المستخدم

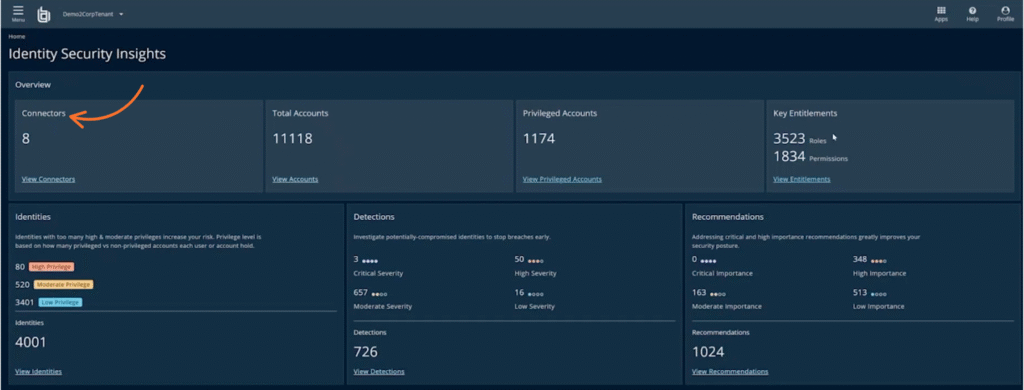

بمجرد تسجيل الدخول، سترى الشاشة الرئيسية لـ BeyondTrust.

هذه هي لوحة التحكم الخاصة بك.

لا تقلق، الأمر ليس معقداً للغاية!

اقضِ بضع دقائق في تصفح الموقع.

ستتعرف بسرعة على مكان كل شيء وكيفية العثور على ما تحتاجه.

تم تصميمه ليكون سهل الاستخدام.

إدارة المستخدمين والصلاحيات

إضافة مستخدمين إلى BeyondTrust

الآن وقد دخلت، دعنا نضيف الأشخاص الذين سيستخدمون أنظمتك.

تخيل الأمر كأنك تقوم بإعداد قائمة ضيوف لمنزلك، ولكن لأجهزة الكمبيوتر الخاصة بك.

يُسهّل BeyondTrust إضافة مستخدمين جدد، واحداً تلو الآخر.

ستقوم بإدخال أسمائهم وبعض التفاصيل الأخرى.

قد يكون هناك أنواع مختلفة من المستخدمين، مثل شخص يمكنه إدارة كل شيء أو شخص يحتاج فقط إلى الاطلاع على التقارير.

تحديد الأدوار والصلاحيات

بعد إضافة مستخدم، عليك إخبار BeyondTrust بما يُسمح له بفعله.

وهنا يأتي دور "الأدوار" و "الأذونات".

إن "الدور" يشبه المسمى الوظيفي الذي يأتي مصحوباً بمجموعة من القواعد.

على سبيل المثال، قد يسمح دور "مدير الخادم" لشخص ما بالوصول إلى جميع خوادمك.

ما عليك سوى اختيار الدور المناسب لكل مستخدم.

هذه طريقة ذكية للحفاظ على سلامة الأشياء.

إنشاء مجموعات لتسهيل الإدارة

يتصور you have a whole team of people who all need the exact same access to certain systems.

بدلاً من إعداد كل شخص على حدة، يمكنك وضعهم في مجموعة.

"يشبه الأمر وضع جميع أعضاء "فريق المبيعات" في مجموعة واحدة."

بعد ذلك، ما عليك سوى منح تلك المجموعة بأكملها الأذونات المناسبة.

هذا يوفر الكثير من الوقت ويحافظ على ترتيب الأشياء!

تأمين أصولك

تعريف "الأصول" في BeyondTrust

ما هي "الأصول" في BeyondTrust؟

اعتبرها كل الأشياء الثمينة التي تحتاج إلى حمايتها.

هذه ليست مجرد نقود أو مجوهرات. في عالم الحواسيب، الأصول هي أنظمتك المهمة، مثل:

- الخوادم: هذه أجهزة كمبيوتر ضخمة تخزن المعلومات وتشغل البرامج الخاصة بنشاطك التجاري بأكمله.

- قواعد البيانات: هذه أشبه بخزائن ملفات رقمية ضخمة حيث توجد جميع بياناتك المهمة.

- شبكة الأجهزة: هذه أشياء مثل أجهزة التوجيه والمحولات التي تساعد أجهزة الكمبيوتر الخاصة بك على التواصل مع بعضها البعض.

- برامج خاصة: أي برنامج يحتوي على معلومات مهمة أو يتيح لك القيام بمهام بالغة الأهمية.

إن إدراج جميع أصولك في BeyondTrust هو الخطوة الأولى لضمان سلامتها.

يشبه الأمر جرد كل شيء ثمين في منزلك.

إضافة أصول إلى BeyondTrust

الآن بعد أن عرفت أصولك، دعنا نضيفها إلى BeyondTrust.

إنها عملية مباشرة.

ستنتقل إلى قسم يمكنك من خلاله سرد كل عنصر على حدة.

يمكنك أيضًا إضافة ملاحظات حول سبب أهمية ذلك.

منح حق الوصول إلى الأصول

بمجرد إدراج أصولك، عليك إبلاغ BeyondTrust من يمكن استخدامها و كيف.

هنا يمكنك ربط المستخدمين أو المجموعات بالأصول المحددة التي يحتاجون إليها للعمل معها.

على سبيل المثال، يمكنك أن تقول: "يمكن لمجموعة دعم تكنولوجيا المعلومات الوصول إلى خادم الويب الرئيسي من الساعة 9 صباحًا حتى الساعة 5 مساءً".

تتيح لك منصة BeyondTrust أن تكون دقيقًا للغاية.

وإذا لم يعد شخص ما بحاجة إلى الوصول إلى أحد الأصول، فيمكنك إزالته بسهولة.

هذا يحافظ على أنظمتك مغلقة ولا يمكن الوصول إليها إلا من قبل الأشخاص المناسبين في الوقت المناسب.

المراقبة والإبلاغ

تتبع نشاط المستخدم

بعد تحديد من يمكنه الوصول إلى ماذا، سترغب في مراقبة الأمور.

لأنه أمر بالغ الأهمية للأمن ولإظهار أنك تتبع القواعد.

يساعدك BeyondTrust على معرفة ما يفعله المستخدمون بالضبط.

يشبه الأمر وجود كاميرا مراقبة تسجل كل عملية تسجيل دخول، وكل ملف يتم فتحه، وكل إجراء يتم اتخاذه.

وبهذه الطريقة، إذا بدا شيء ما غير طبيعي، فستعرف ذلك على الفور.

إعداد التقارير

بإمكان BeyondTrust أيضاً إنشاء ملخصات مفيدة لكل هذه الأنشطة.

تُسمى هذه التقارير. يمكنك أن تطلب منها أن تعرض لك أشياء مثل:

- من قام بتسجيل الدخول أكثر من غيره اليوم؟

- هل كانت هناك أي محاولات تسجيل دخول فاشلة؟

- ما هي الأنظمة التي تمكن شخص معين من الوصول إليها؟

هذه التقارير أشبه بمطبوعات سهلة القراءة تعطيك صورة واضحة عما يحدث.

إنها رائعة للتحقق من أمان كل شيء ولإظهار للمدققين أنك تراقب أنظمتك بشكل جيد.

يمكنك إنشاء تقارير بسيطة بسرعة، مما يمنحك المعلومات التي تحتاجها بنظرة سريعة.

إعداد التنبيهات

تخيل أن حارس الأمن الخاص بك يستطيع فورا سيُربّت على كتفك إذا حدث شيء غير عادي.

هذا ما تفعله التنبيهات في BeyondTrust!

إن تلقي هذه الإشعارات بسرعة يعني أنه يمكنك التصرف بسرعة إذا كانت هناك مشكلة.

يشبه الأمر وجود نظام إنذار مبكر يبقيك متقدماً بخطوة على المشاكل المحتملة.

خاتمة

لقد شرحنا كيفية استخدام BeyondTrust.

لقد بحثنا في إمكانية إعداده.

تعلمنا كيفية إضافة المستخدمين ومنحهم الصلاحيات المناسبة.

تحدثنا أيضاً عن تأمين أصولك الحاسوبية المهمة.

ورأينا كيف نراقب ما يحدث ونحصل على التقارير.

تساعد خدمة BeyondTrust في جعل عالمك الإلكتروني أكثر أمانًا.

يتيح لك التحكم في من يرى معلوماتك الخاصة.

هذا يمنع حدوث أشياء سيئة.

كما أنه يسهل عملك من خلال الحفاظ على الأشياء مرتبة.

حماية الوصول الخاص أمر بالغ الأهمية الآن.

يوفر لك BeyondTrust أداة قوية لهذا الغرض.

بدائل لـ BeyondTrust

إليك الطريقة بيوند تراست يقارن هذا المنتج ببعض البدائل، مع التركيز على ميزاتها البارزة:

- Getscreen: يوفر وصولاً سريعاً عبر المتصفح لتوفير دعم عن بعد سهل، وهو سهل الاستخدام للغاية.

- برنامج TeamViewer: تشتهر بتوافقها الواسع مع مختلف المنصات وقدرتها القوية على الاتصال عن بعد بشكل شامل.

- AnyDesk: يوفر اتصالات فائقة السرعة وتطبيقًا خفيفًا للغاية للوصول السريع.

- سبلاش توب: يتميز بجودة بث عالية وواجهة بسيطة وسهلة الاستخدام للعمل عن بعد.

- جهاز كمبيوتر عن بعد: ميزة التشغيل الدائم الوصول عن بعد ودعم قوي لشاشات متعددة لسهولة الاستخدام.

- اتصال VNC: اتصالات مباشرة بسيطة لمشاركة الشاشة، مع إعطاء الأولوية لسهولة الاستخدام والتوافق.

- انتقل إلى الحل: يجمع بين الدعم عن بعد و نظام تذاكر الدعم الفني وإدارة الأصول للتحكم الموحد.

- ISL عبر الإنترنت: يوفر خيارات استضافة ذاتية مرنة وأمانًا قويًا لعمليات نشر السحابة الخاصة.

- اتصال RealVNC: يوفر اتصالات مباشرة بين الأجهزة مع تشفير قوي للوصول الآمن عن بعد.

- LogMeIn: تشتهر هذه الخدمة بإمكانية الوصول عن بعد الموثوقة ومشاركة الملفات المباشرة، وهي رائعة للاحتياجات الأساسية.

الأسئلة الشائعة

ما هي إدارة الوصول المتميز (PAM)؟

تساعدك إدارة الوصول المتميز (PAM) في التحكم بمن لديه صلاحيات وصول خاصة إلى أنظمة الكمبيوتر والبيانات الأكثر أهمية لديك. فهي تضمن أن الأشخاص المصرح لهم فقط هم من يمكنهم استخدام بيانات اعتماد قوية، مثل كلمات مرور المسؤول، للحفاظ على أمان كل شيء.

كيف يحمي BeyondTrust الوصول عن بُعد؟

يؤمن BeyondTrust اتصالات سطح المكتب البعيد. فهو يضمن أنه عندما يتصل شخص ما بجهاز سطح مكتب أو خادم من مكان بعيد، يتم التحكم في وصوله ومراقبته، حتى بالنسبة لجلسات RDP.

هل يستطيع برنامج BeyondTrust إدارة كلمات المرور المشتركة؟

نعم، بإمكان BeyondTrust تخزين وإدارة كلمات المرور المشتركة بأمان. فهو يساعد الفرق على الوصول إلى الحسابات دون معرفة بيانات الاعتماد الفعلية، مما يجعله أكثر أمانًا ويقلل المخاطر.

هل من الصعب إعداد منصة BeyondTrust لفريق صغير؟

لا، يتميز BeyondTrust بإعداد بسيط. حتى بالنسبة لفريق صغير، يمكنك تشغيله بسرعة لإدارة الوصول إلى خوادمك واتصالات سطح المكتب البعيد دون عناء كبير.

هل يقوم برنامج BeyondTrust بتسجيل جلسات سطح المكتب البعيد؟

نعم، بإمكان BeyondTrust تسجيل جلسات سطح المكتب عن بُعد. هذا يعني أنه يمكنك رؤية ما حدث بالضبط خلال جلسة سطح المكتب، وهو أمر رائع لإجراء فحوصات الأمان وإثبات الامتثال.