Czujesz się przytłoczony kwestią bezpieczeństwa w sieci?

Trudno zadbać o bezpieczeństwo ważnych systemów, gdy tak wiele osób potrzebuje do nich dostępu.

To właśnie tam BeyondTrust wchodzi.

Nasz krótki przewodnik pokaże Ci, jak korzystać z BeyondTrust.

Zaczynajmy i zwiększmy bezpieczeństwo Twoich systemów!

Szukasz niezrównanego bezpieczeństwa i precyzyjnej kontroli dla swojego przedsiębiorstwa? Wypróbuj już teraz!

Rozpoczęcie pracy z BeyondTrust

Zrozumienie podstaw

Czym więc właściwie jest BeyondTrust?

Można to porównać do inteligentnego zabezpieczenia systemów komputerowych.

Pomaga kontrolować, kto ma dostęp do najważniejszych rzeczy, np. serwerów i programów specjalnych.

Nazywa się to „Privileged Access Management” (Zarządzanie dostępem uprzywilejowanym), w skrócie PAM.

BeyondTrust pomaga Ci dawać ludziom akurat tyle dostęp do wykonywania swojej pracy i nic więcej.

Dzięki temu cały system będzie znacznie bezpieczniejszy.

Konfigurowanie konta

Gotowy zacząć?

Najpierw musisz wejść na BeyondTrust.

Oznacza to konieczność założenia nowego konta lub zalogowania się na istniejące.

To tak, jakbyś zakładał konto w dowolnej usłudze online.

Wpiszesz podstawowe informacje, takie jak swoje imię i adres e-mail.

Upewnij się, że masz przygotowane dane osoby, która będzie odpowiedzialna za całość sprawy, np. administratora.

Jeśli zrobisz to poprawnie, będziesz mógł spokojnie żeglować.

Poruszanie się po interfejsie

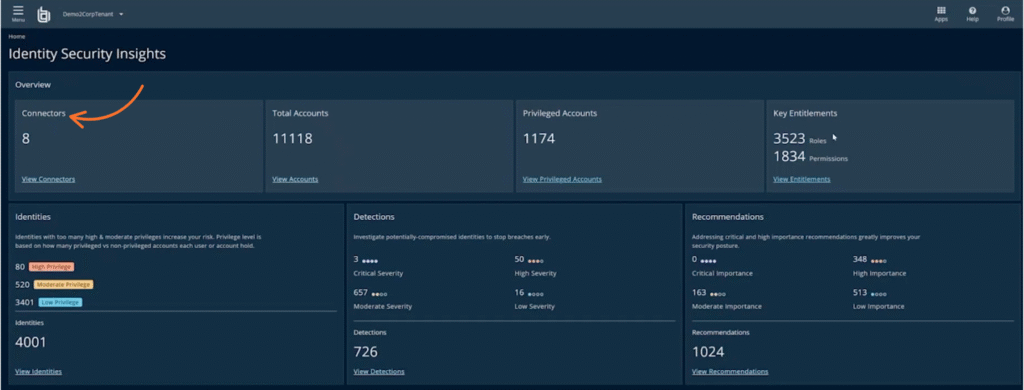

Po zalogowaniu zobaczysz ekran główny BeyondTrust.

To jest Twój panel.

Nie martw się, to nie jest bardzo skomplikowane!

Poświęć kilka minut na klikanie.

Szybko zorientujesz się, gdzie co jest i jak znaleźć to, czego potrzebujesz.

Zaprojektowano go tak, aby był łatwy w użyciu.

Zarządzanie użytkownikami i uprawnieniami

Dodawanie użytkowników do BeyondTrust

Skoro już jesteś zalogowany, dodajmy osoby, które będą korzystać z Twoich systemów.

Można to porównać do tworzenia listy gości do swojego domu, ale przeznaczonej dla komputerów.

BeyondTrust ułatwia dodawanie nowych użytkowników, jednego po drugim.

Wpiszesz ich imiona i kilka innych szczegółów.

Mogą istnieć różne typy użytkowników, np. ktoś, kto może wszystkim zarządzać, lub ktoś, kto potrzebuje tylko przeglądać raporty.

Przypisywanie ról i uprawnień

Po dodaniu użytkownika musisz poinformować BeyondTrust, co ma on robić.

Tutaj pojawiają się „role” i „uprawnienia”.

„Rola” to coś w rodzaju stanowiska, któremu przypisano zestaw zasad.

Na przykład rola „menedżera serwera” może umożliwiać dostęp do wszystkich serwerów.

Wystarczy wybrać odpowiednią rolę dla każdego użytkownika.

To sprytny sposób na zachowanie bezpieczeństwa.

Tworzenie grup w celu łatwiejszego zarządzania

Wyobrażać sobie you have a whole team of people who all need the exact same access to certain systems.

Zamiast przypisywać każdą osobę osobno, możesz przypisać je do grupy.

„To tak, jakby umieścić wszystkich członków „zespołu sprzedaży” w jednej grupie.

Następnie wystarczy nadać całej grupie odpowiednie uprawnienia.

Dzięki temu oszczędzasz mnóstwo czasu i zachowujesz porządek!

Zabezpieczanie Twoich aktywów

Definicja „zasobów” w BeyondTrust

Czym są „aktywa” w BeyondTrust?

Pomyśl o nich jak o wszystkich cennych rzeczach, które musisz chronić.

To nie tylko gotówka czy klejnoty. W świecie komputerów aktywa to ważne systemy, takie jak:

- Serwery: Są to duże komputery, które przechowują informacje i uruchamiają programy dla całej firmy.

- Bazy danych: Są to ogromne cyfrowe szafy na dokumenty, w których przechowywane są wszystkie ważne dane.

- Sieć urządzenia: Są to urządzenia takie jak routery i przełączniki, które umożliwiają komputerom komunikację między sobą.

- Programy specjalne: Oprogramowanie przechowujące ważne informacje lub umożliwiające wykonywanie krytycznych zadań.

Pierwszym krokiem do zapewnienia bezpieczeństwa Twoich aktywów jest umieszczenie ich w bazie BeyondTrust.

To tak, jakbyś robił inwentaryzację wszystkich wartościowych rzeczy w swoim domu.

Dodawanie zasobów do BeyondTrust

Teraz, gdy wiesz, jakie są Twoje aktywa, dodajmy je do BeyondTrust.

To prosty proces.

Przejdziesz do sekcji, w której możesz wymienić każdy z nich.

Możesz również dodać uwagi wyjaśniające, dlaczego jest to ważne.

Udzielanie dostępu do zasobów

Po umieszczeniu aktywów na liście należy powiadomić BeyondTrust Kto można ich używać i Jak.

W tym miejscu łączysz użytkowników lub grupy z konkretnymi zasobami, z którymi muszą pracować.

Można na przykład napisać: „Grupa wsparcia IT może uzyskać dostęp do głównego serwera WWW od 9:00 do 17:00”.

Dzięki BeyondTrust możesz być bardzo dokładny.

A jeśli ktoś nie potrzebuje już dostępu do danego zasobu, można go łatwo usunąć.

Dzięki temu Twoje systemy będą zablokowane i dostępne tylko dla właściwych osób we właściwym czasie.

Monitorowanie i raportowanie

Śledzenie aktywności użytkownika

Po ustaleniu, kto ma dostęp do czego, należy zachować czujność.

Ponieważ jest to niezwykle ważne ze względu na bezpieczeństwo i potwierdzenie, że przestrzegasz zasad.

Dzięki BeyondTrust możesz dokładnie zobaczyć, co robią użytkownicy.

To tak, jakby mieć kamerę bezpieczeństwa, która rejestruje każde logowanie, każdy otwarty plik i każdą podjętą czynność.

W ten sposób, jeśli coś będzie wyglądać podejrzanie, od razu będziesz o tym wiedzieć.

Generowanie raportów

BeyondTrust może również tworzyć pomocne podsumowania wszystkich tych działań.

Są to tzw. „raporty”. Możesz poprosić o pokazanie takich rzeczy, jak:

- Kto zalogował się dziś najwięcej?

- Czy zdarzyły się nieudane próby logowania?

- Do których systemów uzyskała dostęp konkretna osoba?

Raporty te przypominają łatwe do odczytania wydruki, które dają przejrzysty obraz tego, co się dzieje.

Świetnie nadają się do sprawdzania, czy wszystko jest bezpieczne, a także do pokazania audytorom, że dobrze kontrolujesz swoje systemy.

Możesz szybko tworzyć proste raporty, dzięki którym na pierwszy rzut oka będziesz mieć dostęp do potrzebnych informacji.

Konfigurowanie alertów

Wyobraź sobie, że Twój ochroniarz mógłby natychmiast poklepie cię po ramieniu, jeśli wydarzy się coś nietypowego.

Właśnie to robią alerty w BeyondTrust!

Dzięki szybkiemu otrzymywaniu powiadomień możesz szybko zareagować, jeśli wystąpi jakiś problem.

To tak, jakby mieć system wczesnego ostrzegania, dzięki któremu będziesz o krok przed potencjalnymi problemami.

Wniosek

Omówiliśmy, jak korzystać z BeyondTrust.

Zastanawialiśmy się nad jego konfiguracją.

Dowiedzieliśmy się, jak dodawać użytkowników i nadawać im odpowiednie uprawnienia.

Porozmawialiśmy również o zabezpieczeniu ważnych zasobów komputerowych.

I zobaczyliśmy, jak obserwować, co się dzieje i otrzymywać raporty.

BeyondTrust pomaga uczynić Twój świat online bezpieczniejszym.

Dzięki temu możesz kontrolować, kto widzi Twoje prywatne informacje.

Dzięki temu zapobiegamy wydarzeniom niekorzystnym.

Dzięki temu Twoja praca będzie łatwiejsza, ponieważ zachowasz porządek.

Ochrona dostępu specjalnego jest teraz naprawdę ważna.

BeyondTrust daje Ci do tego solidne narzędzie.

Alternatywy dla BeyondTrust

Oto jak BeyondTrust porównuje je z niektórymi alternatywami, skupiając się na ich wyróżniających cechach:

- Pobierz ekran: Oferuje szybki dostęp za pośrednictwem przeglądarki, umożliwiając łatwą zdalną pomoc techniczną. Bardzo przyjazny dla użytkownika.

- TeamViewer: Znany z szerokiej kompatybilności międzyplatformowej i niezawodnej, kompleksowej łączności zdalnej.

- AnyDesk: Zapewnia niezwykle szybkie połączenia i bardzo lekką aplikację umożliwiającą szybki dostęp.

- Splashtop: Wyróżnia się wysokiej jakości transmisją strumieniową i prostym, przyjaznym dla użytkownika interfejsem do pracy zdalnej.

- Zdalny komputer: Funkcje zawsze włączone zdalny dostęp i solidna obsługa wielu monitorów dla łatwości użytkowania.

- Połączenie VNC: Proste, bezpośrednie połączenia umożliwiające udostępnianie ekranu, priorytetyzacja łatwości użytkowania i kompatybilności.

- Przejdź do rozwiązania: Łączy zdalne wsparcie z Sprzedaż biletów IT i zarządzanie aktywami w celu zapewnienia jednolitej kontroli.

- ISL Online: Oferuje elastyczne opcje samodzielnego hostingu i solidne zabezpieczenia dla wdrożeń w chmurze prywatnej.

- Połączenie RealVNC: Zapewnia bezpośrednie połączenia peer-to-peer z silnym szyfrowaniem, co pozwala na bezpieczny zdalny dostęp.

- Zaloguj się: Znany z niezawodnego dostępu zdalnego i prostego udostępniania plików, świetnie sprawdza się w zaspokajaniu podstawowych potrzeb.

Często zadawane pytania

Czym jest zarządzanie dostępem uprzywilejowanym (PAM)?

PAM pomaga kontrolować, kto ma specjalny dostęp do najważniejszych systemów komputerowych i danych. Gwarantuje, że tylko odpowiednie osoby mogą korzystać z silnych uprawnień, takich jak hasła administratora, aby zapewnić bezpieczeństwo.

W jaki sposób BeyondTrust chroni zdalny dostęp?

BeyondTrust zabezpiecza połączenia pulpitu zdalnego. Gwarantuje, że gdy ktoś łączy się z pulpitem lub serwerem z daleka, jego dostęp jest kontrolowany i monitorowany, nawet w przypadku sesji RDP.

Czy BeyondTrust może zarządzać współdzielonymi hasłami?

Tak, BeyondTrust umożliwia bezpieczne przechowywanie i zarządzanie współdzielonymi hasłami. Umożliwia zespołom dostęp do kont bez znajomości faktycznych danych uwierzytelniających, co znacznie zwiększa bezpieczeństwo i zmniejsza ryzyko.

Czy trudno jest wdrożyć BeyondTrust w małym zespole?

Nie, BeyondTrust ma prostą konfigurację. Nawet w małym zespole można go szybko uruchomić i zarządzać dostępem do serwerów i połączeń pulpitu zdalnego bez większych problemów.

Czy BeyondTrust rejestruje sesje pulpitu zdalnego?

Tak, BeyondTrust może rejestrować sesje pulpitu zdalnego. Oznacza to, że możesz dokładnie zobaczyć, co się działo podczas sesji, co jest przydatne przy sprawdzaniu bezpieczeństwa i potwierdzaniu zgodności.