Ti senti sopraffatto dalla sicurezza online?

È difficile proteggere i propri sistemi importanti quando così tante persone hanno bisogno di accedervi.

Ecco dove Oltre la fiducia entra.

La nostra guida rapida ti mostrerà come utilizzare BeyondTrust.

Cominciamo a rendere i tuoi sistemi più sicuri!

Cerchi sicurezza senza pari e controllo preciso per la tua azienda? Provalo subito!

Introduzione a BeyondTrust

Capire le basi

Quindi, cos'è esattamente BeyondTrust?

Consideratelo come una guardia di sicurezza molto intelligente per i vostri sistemi informatici.

Ti aiuta a controllare chi può accedere ai tuoi contenuti più importanti, come server o programmi speciali.

Questa tecnologia è chiamata "Privileged Access Management" o PAM in breve.

BeyondTrust ti aiuta a dare alle persone appena sufficiente accesso per svolgere il proprio lavoro, e niente di più.

Ciò rende l'intero sistema molto più sicuro.

Impostazione del tuo account

Pronti per iniziare?

Per prima cosa, dovrai accedere a BeyondTrust.

Ciò significa che puoi registrarti per un nuovo account oppure accedere a uno che già possiedi.

È come creare un account per qualsiasi servizio online.

Dovrai inserire alcune informazioni di base, come il tuo nome e la tua e-mail.

Assicuratevi di avere a disposizione i dettagli per la persona principale che sarà responsabile, come un amministratore.

Se si esegue correttamente questa parte, si può navigare senza problemi.

Navigazione nell'interfaccia

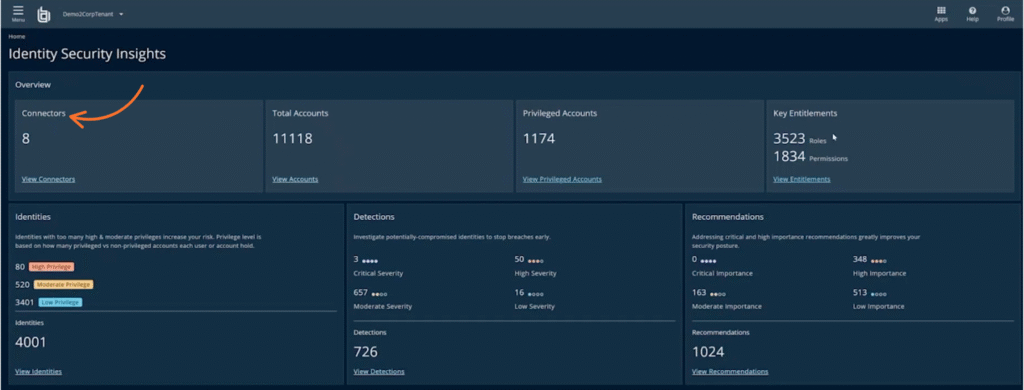

Una volta effettuato l'accesso, verrà visualizzata la schermata principale di BeyondTrust.

Questa è la tua dashboard.

Non preoccuparti, non è poi così complicato!

Dedica qualche minuto a cliccare qua e là.

Imparerai subito dove si trova ogni cosa e come trovare ciò di cui hai bisogno.

È progettato per essere semplice da usare.

Gestione degli utenti e delle autorizzazioni

Aggiunta di utenti a BeyondTrust

Ora che ci sei, aggiungiamo le persone che utilizzeranno i tuoi sistemi.

Immagina di dover creare una lista degli invitati per casa tua, ma per i tuoi computer.

BeyondTrust semplifica l'aggiunta di nuovi utenti, uno alla volta.

Inserirai i loro nomi e qualche altro dettaglio.

Potrebbero esserci diversi tipi di utenti, ad esempio qualcuno che può gestire tutto o qualcuno che ha solo bisogno di vedere i report.

Assegnazione di ruoli e autorizzazioni

Dopo aver aggiunto un utente, è necessario comunicare a BeyondTrust cosa gli è consentito fare.

È qui che entrano in gioco i "ruoli" e i "permessi".

Un "ruolo" è come un titolo di lavoro che comporta una serie di regole.

Ad esempio, un ruolo di "gestore del server" potrebbe consentire a qualcuno di accedere a tutti i server.

Basta semplicemente scegliere il ruolo giusto per ogni utente.

Questo è un modo intelligente per mantenere le cose al sicuro.

Creazione di gruppi per una gestione più semplice

Immaginare you have a whole team of people who all need the exact same access to certain systems.

Invece di organizzare ogni persona singolarmente, puoi inserirle in un "gruppo".

"È come mettere tutti i membri del team di vendita in un unico gruppo.

Quindi, basta dare a tutto il gruppo le autorizzazioni appropriate.

In questo modo si risparmia un sacco di tempo e si mantiene tutto in ordine!

Proteggere i tuoi beni

Definizione di "Asset" in BeyondTrust

Cosa sono le "risorse" in BeyondTrust?

Considerali come tutte le cose preziose che devi proteggere.

Non si tratta solo di denaro o gioielli. Nel mondo informatico, le risorse sono i sistemi più importanti, come:

- Server: Si tratta di grandi computer che memorizzano informazioni ed eseguono programmi per l'intera azienda.

- Banche dati: Sono come enormi schedari digitali in cui risiedono tutti i tuoi dati importanti.

- Rete dispositivi: Si tratta di dispositivi come router e switch che consentono ai computer di comunicare tra loro.

- Programmi speciali: Qualsiasi software che contenga informazioni importanti o consenta di svolgere attività critiche.

Inserire tutti i tuoi beni in BeyondTrust è il primo passo per garantirne la sicurezza.

È come fare l'inventario di tutto ciò che è di valore nella tua casa.

Aggiunta di risorse a BeyondTrust

Ora che sai quali sono i tuoi asset, aggiungiamoli a BeyondTrust.

È un processo semplice.

Verrà visualizzata una sezione in cui potrai elencarli tutti.

Potresti anche aggiungere delle note sul perché è importante.

Concessione dell'accesso alle risorse

Una volta che i tuoi beni sono elencati, devi comunicarlo a BeyondTrust Chi puoi usarli e Come.

Qui puoi collegare i tuoi utenti o gruppi alle risorse specifiche con cui devono lavorare.

Ad esempio, puoi dire: "Il gruppo di supporto IT può accedere al server Web principale dalle 9:00 alle 17:00".

BeyondTrust ti consente di essere molto preciso.

E se qualcuno non ha più bisogno di accedere a una risorsa, puoi rimuoverla facilmente.

In questo modo i tuoi sistemi restano bloccati e accessibili solo alle persone giuste al momento giusto.

Monitoraggio e reporting

Monitoraggio dell'attività dell'utente

Dopo aver impostato chi può accedere a cosa, è opportuno tenere d'occhio la situazione.

Perché è molto importante per la sicurezza e per dimostrare che stai seguendo le regole.

BeyondTrust ti aiuta a vedere esattamente cosa stanno facendo gli utenti.

È come avere una telecamera di sicurezza che registra ogni accesso, ogni file aperto e ogni azione eseguita.

In questo modo, se qualcosa non va, te ne accorgerai subito.

Generazione di report

BeyondTrust può anche creare utili riepiloghi di tutte queste attività.

Questi sono chiamati "report". Puoi chiedergli di mostrarti cose come:

- Chi ha effettuato più accessi oggi?

- Ci sono stati tentativi di accesso non riusciti?

- A quali sistemi ha avuto accesso una determinata persona?

Questi report sono come stampe facili da leggere che ti danno un quadro chiaro di cosa sta succedendo.

Sono ottimi per verificare se tutto è sicuro e per dimostrare ai revisori che stai tenendo sotto controllo i tuoi sistemi.

Puoi creare rapidamente report semplici, che ti forniscono a colpo d'occhio le informazioni di cui hai bisogno.

Impostazione degli avvisi

Immagina che la tua guardia di sicurezza potrebbe immediatamente darti un colpetto sulla spalla se succede qualcosa di insolito.

Ecco a cosa servono gli avvisi in BeyondTrust!

Ricevere queste notifiche rapidamente significa poter agire rapidamente in caso di problemi.

È come avere un sistema di allarme precoce che ti tiene sempre un passo avanti rispetto a potenziali problemi.

Conclusione

Abbiamo spiegato come utilizzare BeyondTrust.

Abbiamo pensato di configurarlo.

Abbiamo imparato come aggiungere utenti e come assegnare loro le autorizzazioni appropriate.

Abbiamo parlato anche di come proteggere i tuoi importanti asset informatici.

E abbiamo visto come osservare cosa succede e come ottenere resoconti.

BeyondTrust ti aiuta a rendere il tuo mondo online più sicuro.

Ti consente di controllare chi può vedere le tue informazioni private.

In questo modo si evita che accadano cose brutte.

Inoltre, rende il tuo lavoro più semplice, perché mantiene tutto in ordine.

Proteggere l'accesso speciale è davvero importante ora.

BeyondTrust ti offre uno strumento potente per farlo.

Alternative a BeyondTrust

Ecco come Oltre la fiducia si confronta con alcune alternative, concentrandosi sulle loro caratteristiche distintive:

- Getscreen: Offre un accesso rapido tramite browser per un supporto remoto semplice, molto intuitivo.

- TeamViewer: Noto per l'ampia compatibilità multipiattaforma e la solida connettività remota completa.

- AnyDesk: Fornisce connessioni incredibilmente veloci e un'applicazione molto leggera per un accesso rapido.

- Paraspruzzi: Eccelle grazie allo streaming di alta qualità e all'interfaccia semplice e intuitiva per il lavoro da remoto.

- PC remoto: Funzionalità sempre attive accesso remoto e un potente supporto multi-monitor per un utilizzo semplice.

- Connessione VNC: Semplici connessioni dirette per la condivisione dello schermo, dando priorità alla facilità d'uso e alla compatibilità.

- Vai a Risolvi: Combina il supporto remoto con Biglietteria IT e gestione delle risorse per un controllo unificato.

- ISL Online: Offre opzioni di self-hosting flessibili e una solida sicurezza per le distribuzioni cloud private.

- Connessione RealVNC: Fornisce connessioni peer-to-peer dirette con crittografia avanzata per un accesso remoto sicuro.

- Accedi: Noto per l'accesso remoto affidabile e la condivisione semplice dei file, ottimo per le esigenze di base.

Domande frequenti

Che cos'è la gestione degli accessi privilegiati (PAM)?

PAM ti aiuta a controllare chi ha accesso esclusivo ai tuoi sistemi informatici e ai tuoi dati più importanti. Garantisce che solo le persone autorizzate possano utilizzare credenziali sicure, come le password di amministratore, per garantire la sicurezza di tutti gli utenti.

In che modo BeyondTrust protegge l'accesso remoto?

BeyondTrust protegge le connessioni desktop remote. Garantisce che quando qualcuno si connette a un desktop o a un server da lontano, il suo accesso sia controllato e monitorato, anche per le sessioni RDP.

BeyondTrust può gestire le password condivise?

Sì, BeyondTrust può archiviare e gestire le password condivise in modo sicuro. Aiuta i team ad accedere agli account senza conoscerne le credenziali effettive, rendendo l'esperienza molto più sicura e riducendo i rischi.

BeyondTrust è difficile da configurare per un team di piccole dimensioni?

No, BeyondTrust ha una configurazione semplice. Anche per un team di piccole dimensioni, è possibile renderlo operativo rapidamente per gestire l'accesso ai server e le connessioni desktop remote senza troppi problemi.

BeyondTrust registra le sessioni di desktop remoto?

Sì, BeyondTrust può registrare le sessioni di desktop remoto. Questo significa che puoi vedere esattamente cosa è successo durante una sessione desktop, il che è ottimo per i controlli di sicurezza e per dimostrare la conformità.