对网络安全感到不知所措?

当有这么多人需要访问时,要保证重要系统的安全是非常困难的。

这就是 BeyondTrust 的作用所在。

我们的快速指南将向您介绍如何使用 BeyondTrust。

让我们开始吧,让您的系统更安全!

您的企业正在寻求无与伦比的安全性和精确控制吗?现在就试试吧!

开始使用 BeyondTrust

了解基本知识

那么,BeyondTrust 究竟是什么呢?

把它想象成电脑系统的智能保安。

它可以帮助你控制谁可以访问你最重要的东西,如服务器或特殊程序。

这就是所谓的 "特权访问管理",简称 PAM。

BeyondTrust 帮助您为人们提供 正好 他们的工作只能由他们自己来完成。

这将使您的整个系统更加安全。

设置账户

准备好开始了吗?

首先,您需要进入 BeyondTrust。

这意味着要么注册新账户,要么登录已有账户。

这就像创建任何在线服务的账户一样。

您需要输入一些基本信息,如姓名和电子邮件地址。

确保为主要负责人(如管理员)准备好详细资料。

这部分工作做好了,就能一帆风顺。

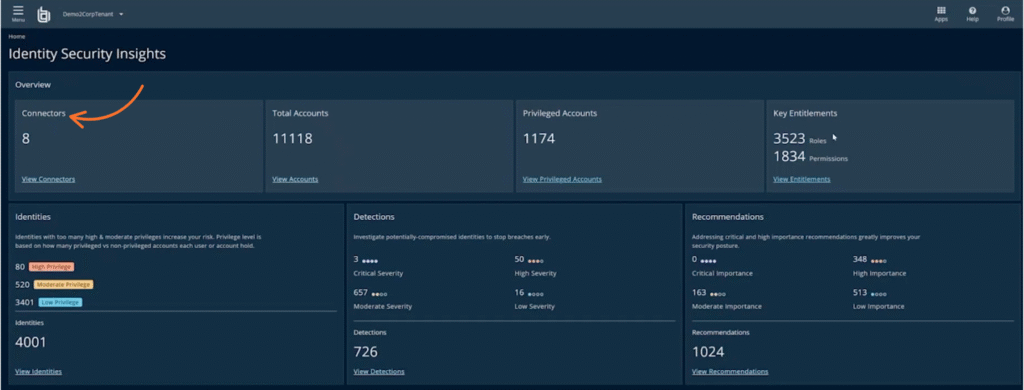

界面导航

登录后,您将看到 BeyondTrust 的主屏幕。

这是您的仪表盘。

别担心,这并不复杂!

花几分钟四处点击。

您很快就会知道所有东西都在哪里,以及如何找到您需要的东西。

它的设计简单易用。

管理用户和权限

向 BeyondTrust 添加用户

现在您已进入,让我们添加将使用您系统的人员。

想想看,这就像为你的房子制定一份客人名单,但却是为你的电脑制定的。

BeyondTrust 可以轻松地逐个添加新用户。

您要输入他们的姓名和其他一些细节。

可能会有不同类型的用户,比如有人可以管理一切,有人只需要查看报告。

分配角色和权限

添加用户后,您需要告诉 BeyondTrust 允许他们做什么。

这就是 "角色 "和 "权限 "的作用所在。

角色 "就像一个职称,有一套规则。

例如,"服务器管理器 "角色可以让某人访问所有服务器。

您只需为每个用户选择合适的角色即可。

这是确保安全的明智之举。

创建群组,简化管理

想象一下,你有一整个团队的人,他们都需要对某些系统进行完全相同的访问。

您可以将他们归入一个 "组",而不是逐个设置。

"这就好比把所有的'销售团队'成员归为一组。

然后,你就可以赋予整个小组正确的权限。

这样既能节省大量时间,又能保持整洁!

确保您的资产安全

在 BeyondTrust 中定义 "资产

什么是 BeyondTrust 中的 "资产"?

把它们想象成你需要保护的所有有价值的东西。

这些资产不仅仅是现金或珠宝。在计算机世界里,资产是指你的重要系统,比如:

- 服务器 这些大型计算机为整个企业存储信息和运行程序。

- 数据库: 它们就像一个巨大的数字文件柜,存放着你所有的重要数据。

- 网络 设备: 路由器和交换机等设备可以帮助计算机之间相互通信。

- 特别计划 任何保存重要信息或让您执行关键任务的软件。

在 BeyondTrust 中列出您的所有资产是确保资产安全的第一步。

这就好比清点家中所有值钱的东西。

将资产添加到 BeyondTrust

现在您已经知道您的资产是什么了,让我们将它们添加到 BeyondTrust。

这是一个简单明了的过程。

您将进入一个版块,在这里您可以列出每一条信息。

您还可以添加注释,说明其重要性。

允许访问资产

列出您的资产后,您需要告诉 BeyondTrust WHO 可以使用它们,并且 如何.

在这里,您可以将用户或组与他们需要使用的特定资产连接起来。

例如,您可以说:"IT 支持小组可以在上午 9 点到下午 5 点访问主网络服务器。

BeyondTrust 可以让您做得非常精确。

如果有人不再需要访问某项资产,您可以轻松将其删除。

这样就可以锁定系统,只有正确的人在正确的时间才能访问。

监测和报告

跟踪用户活动

在设置了谁可以访问哪些内容后,您需要对情况进行监控。

因为这对安全和表明你遵守规则都非常重要。

BeyondTrust 可帮助您准确了解用户在做什么。

这就像安装了一个监控摄像头,记录每次登录、打开的每个文件和采取的每项行动。

这样,如果有什么地方看起来不对劲,你就能马上知道。

生成报告

BeyondTrust 还可以为所有这些活动创建有用的摘要。

这些被称为 "报告"。您可以要求它向您显示以下内容

- 今天谁的登录次数最多?

- 是否有登录失败的尝试?

- 某个人访问过哪些系统?

这些报告就像易于阅读的打印输出,能让你清楚地了解发生了什么。

它们是检查一切是否安全的好帮手,也是向审计人员展示您对系统保持良好监控的好帮手。

您可以快速创建简单的报告,让您对所需信息一目了然。

设置警报

想象一下,你的保安可以 即刻 如果有什么不寻常的事情发生,他会拍拍你的肩膀。

这就是 BeyondTrust 的警报功能!

快速获取这些通知意味着如果出现问题,您可以迅速采取行动。

这就像一个预警系统,让你在潜在问题面前先行一步。

结论

我们已经介绍了如何使用 BeyondTrust。

我们研究了如何建立它。

我们学习了如何添加用户并赋予他们正确的权限。

我们还谈到了如何保护重要的计算机资产。

我们还看到了如何观察正在发生的事情并获取报告。

BeyondTrust 让您的网络世界更安全。

它可以让你控制谁能看到你的私人信息。

这可以阻止坏事的发生。

它还能保持整洁,让你的工作更轻松。

现在,保护特殊通道真的很重要。

BeyondTrust 为此提供了一个强大的工具。

BeyondTrust 的替代产品

方法如下 BeyondTrust 与一些替代产品的比较,重点是它们的突出特点:

- 获取屏幕: 提供基于浏览器的快速访问,便于远程支持,非常方便用户使用。

- TeamViewer: 以广泛的跨平台兼容性和强大的全方位远程连接而著称。

- AnyDesk: 连接速度快得令人难以置信,应用程序非常轻巧,可快速访问。

- Splashtop: 卓越的高质量流媒体和简单易用的用户界面,适合远程工作。

- 远程电脑 功能始终在线 远程访问 以及强大的多显示器支持,方便使用。

- VNC 连接: 屏幕共享的简单直接连接,优先考虑易用性和兼容性。

- GoTo 解决方案: 将远程支持与 IT工单 和资产管理,实现统一控制。

- ISL在线: 为私有云部署提供灵活的自托管选项和强大的安全性。

- RealVNC Connect: 提供点对点直接连接,加密功能强大,可实现安全的远程访问。

- LogMeIn: 以可靠的远程访问和直接的文件共享著称,非常适合基本需求。

常见问题

什么是特权访问管理(PAM)?

PAM 可帮助您控制谁可以对您最重要的计算机系统和数据进行特殊访问。它确保只有正确的人才能使用强大的凭证,如管理员密码,以保证一切安全。

BeyondTrust 如何保护远程访问?

BeyondTrust 可确保远程桌面连接的安全。它能确保当有人从远处连接到桌面或服务器时,他们的访问受到控制和监控,即使是 RDP 会话也不例外。

BeyondTrust 可以管理共享密码吗?

是的,BeyondTrust 可以安全地存储和管理共享密码。它可以帮助团队在不知道实际凭据的情况下访问账户,从而更加安全并降低风险。

BeyondTrust 对于小团队来说是否难以设置?

不,BeyondTrust 的设置非常简单。即使是一个小团队,也可以快速运行它来管理对服务器和远程桌面连接的访问,而无需大费周章。

BeyondTrust 是否会记录远程桌面会话?

是的,BeyondTrust 可以记录远程桌面会话。这意味着您可以清楚地看到桌面会话期间发生了什么,这对安全检查和证明合规性非常有用。